Lecture 1: Overview

TK

Athicha Leksansern

14 ธันวาคม 2566

Method, Opportunity and Motive

- Methods: วิธีเจาะระบบ

- Opportunity (โอกาส): There must be a flaw in the system to exploit (ระบบมีช่องโหว่)

- Motive (แรงจุงใจ): Can be money, fame, political motivation, computer resources, or simply too much spare time

Computer Security Concepts

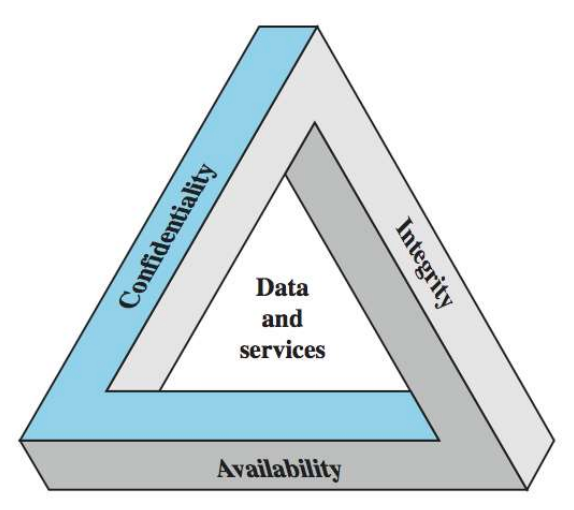

CIA Traid

CIA Traid- Confidentiality (รักษาความลับ)

- Preserving authorized restrictions on information access and disclosure

- Including means for protecting personal privacy and proprietary information (คุมครองข้อมูลส่วนบุคคล)

- Integrity (ความสมบูรณ์ของข้อมูล)

- Guarding against improper information modification or destruction (ป้องกันไม่ให้ข้อมูลถูกทำลาย)

- Availability (ใช้งานได้มั้ย?)

Concepts เพิ่มเติมนอกจาก CIA Triad แล้วก็จะมี

- Authenticity: Being genuine (ของแท้มั้ย?) and being able to be verified and trusted

- Accountability: Actions of an entity to be traced

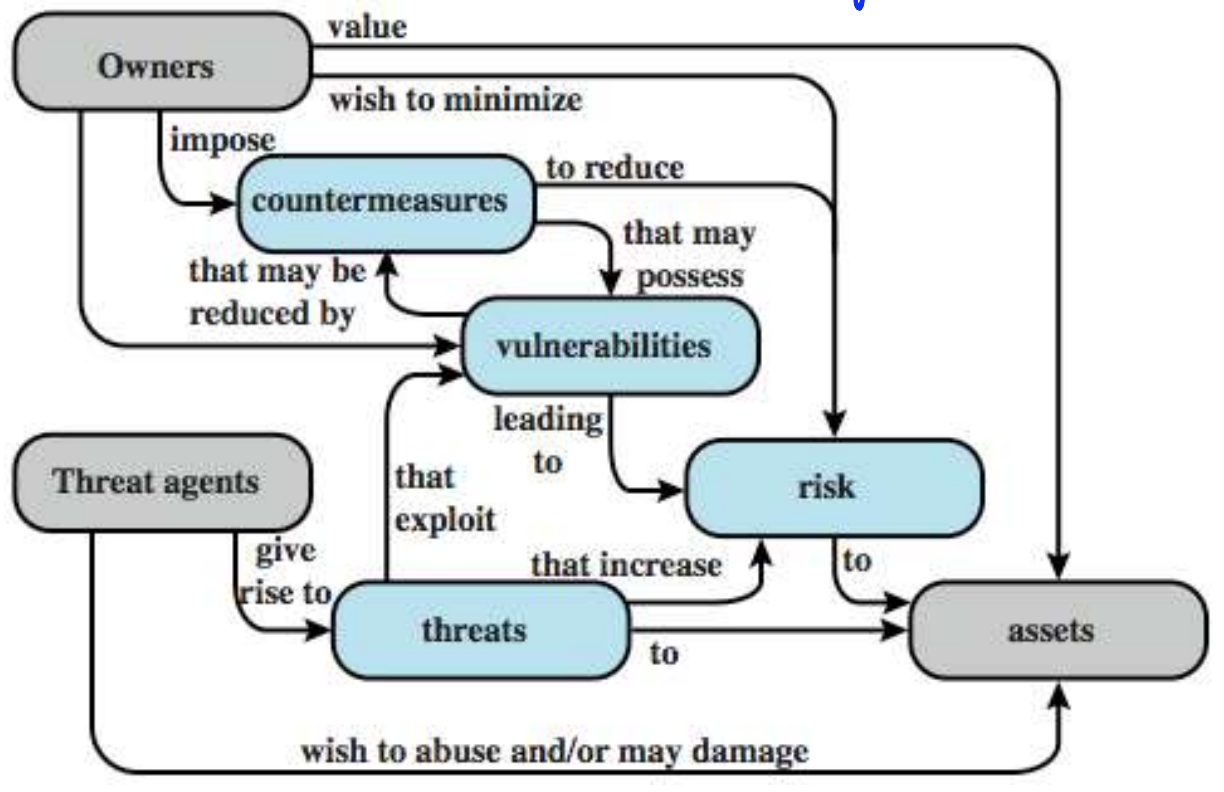

Security Terminology (RFC 2828)

Security Terminology (RFC 2828)

Security Terminology (RFC 2828)Security Attack

X.800 และ RFC 2828 จะแบ่งการโจมตีออกเป็นสองแบบคือ Passive attack และ Active attack

- Passive attack: จะโจมตีด้วยการใช้ข้อมูลจากระบบ แต่จะไม่กระทบต่อทรัพยกรระบบ

- Eavesdropping (ดักฟัง), monitor, tramissions

- Active attack: จะโจมตีด้วยการเปลี่ยนแปลงทรัพยกรระบบ หรือ ส่งผลกระทบต่อการทำงานของระบบ จะกระทบต่อทรัพยากรระบบ

- Masquerade (ปลอมแปลงบุคคล), Replay, Modify messages, denial of service

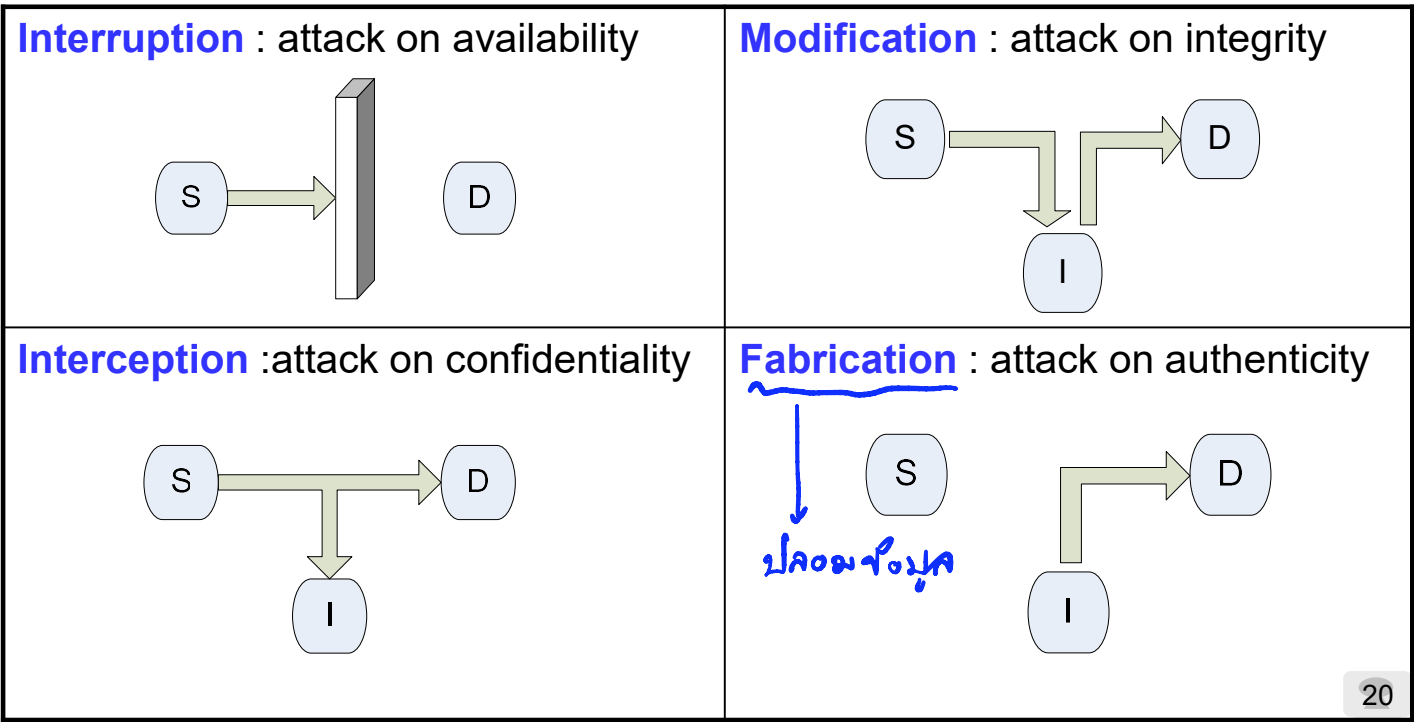

4 General types of Threats

General types of Threats

General types of ThreatsThreat Consequences ผลที่ตามมา

- Unauthorized disclosure: เกิดการเปิดเผยข้อมูล ให้กับผู้ที่ไม่มีสิทธิ์

- Exposure ข้อมูล sensitive ถูกเปิดเผย

- Interception ผู้บุกรุกสามารถเข้าถึงข้อมูล sensitive ได้ตรงๆ

- Inference คาดเดาข้อมูล sensitive จากข้อมูลที่มีอยู่

- Intrusion ผู้บุกรุกหลีกเลี่ยงระบบรักษาความปลอดภัยของระบบ

- Deception: เกิดการหลอกหล่วง

- Masquerade ปลอมแปลงบุคคล

- Falsification ส่งข้อมูลปลอมให้ ผู้มีสิทธิ์ใช้งาน

- Repudiation หลอกหลวงด้วย การปฏิเสธความรับผิดชอบและการกระทำ

- Disruption: เกิดการทำลายล่าง

- Incapacitation ทำให้ระบบใช้ไม่ได้

- Corruption แก้ไขข้อมูล

- Obstruction กันไม่ให้สามารถทำงาน

- Usurpation: เกิดการใช้ชิงอำนาจ

- Misappropiration เข้าถึงโดยมิชอบ

- Misuse ใช้สิทธิ์โดยไม่ชอบ

Countermeasures วิธีการรับมือ

สามารถรับมือกับ Security attack ได้สามแบบดังนี้

- Prevent

- Detect

- Recover

X.800 Security architecture

- Security attack

- Security mechanism วิธีการรับมือ

- Security service การโต้ตอบกับ Security attack

- Authentication

- Peer entity authentication สามารถมั่นใจได้ว่า กำลังติดต่อกับบุคคลที่ถูกต้อง

- Data-origin authentication สามารถมั่นใจได้ว่า แหล่งที่มาของข้อมูลนั้นถูกต้อง

- Access Control การป้องกันไม่ให้ใช้ทรัพยากร อย่างผิดสิทธิ์

- Data Confidentiality ป้องกันไม่ให้เกิดการเปิดเผยข้อมูล โดยผู้ไม่มีสิทธิ์

- Connection Confidentiality

- Connectionless Confidentiality

- Selective-field Confidentiality

- Traffic-flow Confidentiality

- Authentication

- Pervasive Security Mechanisms ระบบการป้องกันที่ไม่ได้ขึ้นอยู่กับ OSI Security service หรือ Protocol layer

Computer Security Strategy กลยุทธ์อื่นๆ

- Sepecification / Policy

- Implementation / Mechanisms มันทำงานไง?

- Correctness / Assurance มันใช้ได้จริงป้าว?

print("Good luck!")made with ❤️ by @tonkaew131 Cookie policy